TVA restauration et quoi encore !

⏤ Lecture du « Monde » ce soir, et puis mon œil est attiré par l’intitulé d’un forum : « TVA restauration et quoi encore ! » Si je peux me permettre une perplexité, quelques observations et quelques opinions à la suite de la lecture des diverses expressions de ce forum. La perplexité : en quoi une baisse de la TVA dans la restauration nous permettrait de conforter une vieille tradition culinaire ? • 661 mots • #JuridiqueQuickTime, une merveille !

⏤ J'ai déjà écrit cet article. Mais j'ai dû formater mon disque, et j'ai tout perdu. C'était un coup de gueule, écrit sur le moment, après mes premiers essais de conversion de vidéos pour l'iPod 5G. Deux semaines plus tard, ma colère contre QuickTime (ci-après, "QT") est quelque peu retombée. Cette nouvelle version de l'article, je la veux fidèle à l'originale quant au contenu et au ton employé, mais également plus objective, avec plus d'explications, et traitant en partie d'iTunes, car contre lui aussi j'ai des griefs. • 3270 mots • #software #Actu & humeur #AppleTest de l'iPod Vidéo (5G)

⏤Ca y est, je l'ai acheté. Adieu mon iPod 3G avec son pauvre écran en noir et blanc et ses quatre boutons alignés, je peux maintenant utiliser cette merveille de technologie qu'est l'iPod Vidéo. Ecran couleur, affichage de photos et de vidéos. Modèle 60GO, en blanc bien sûr. Cela mérite bien un article dans ce blog, et une explication de ce que je pense de ce produit. • 2643 mots • #hardware #Apple

Plugin pour WordPress: affichage personnalisé des commentaires

⏤Plugin for WordPress: comments custom display

Plugin para WordPress: presentacion personalizada de los comentarios

< English >

About

CustomComments is a plugin for WordPress blogging software. It enables you to set up 2 CSS styles (i.e. changing background, foreground, font style, size, etc.): one style for comments submitted by the blog owner, and another style for comments submitted by other people.

Install <ol> <li />(Optional) Check your user id (the first user, the blog owner, is num. 1) and change the value of $my_id if necessary.

Upload customcomments.php to your WordPress plugins folder. Choose the file according to you blog encoding (if you don’t understand what I’m talkink about, just use UTF-8 or go into your WP admin panel and Options > Read to see the charset used by your blog).

Activate the plugin in WordPress admin panel

Call the function custom_comments() in wp-comment.php or in comment.php if you use a custom theme:

-

FIND: <li id="comment-<?php comment_ID() ?>">

REPLACE BY: <li id="comment-<?php comment_ID() ?>" <?php custom_comments(); ?>>

Open wp-style.css or style.css if you use a custom theme, and create 2 classes (put custom content between { and } ):

-

.mycomments { } < = highlighted comments</p>

.otherscomments { } < = normal comments

</ul>

</ol>

Credits

Copyright © 2005 Guillaume Florimond - Valhalla GFBlog.com

This plugin can be distributed, with the name of the author and the copyright in the source code. The plugin can’t be sold.

< Français >

A propos

CustomComments est un plugin pour le logiciel de blog WordPress. Son but et de permettre au propriétaire du blog de démarquer ses commentaires de ceux des autres utilisateurs en les affichant de manière différente.

Installation <ol> <li />(Optionnel) Vérifiez votre id d’utilisateur et modifiez $my_id en conséquence (si vous êtes le premier utilisateur à vous être enregistré, ce qui est probablement le cas si vous êtes le propriétaire du blog, votre id sera 1.

Uploadez customcomments.php dans le dossier des plugins de WordPress. Choisissez le fichier correspondant à l’encodage de votre blog (si vous ne savez pas, choisissez UTF-8 ou allez voir dans l’interface d’administration WP Options > Lecture).

Activez le plugin depuis l’interface d’administration de WordPress

Appelez la fonction custom_comments() dans wp-comment.php ou dans comment.php si vous utilisez un thème personnalisé:

-

TROUVEZ: <li id="comment-<?php comment_ID() ?>">

REMPLACEZ PAR: <li id="comment-<?php comment_ID() ?>" <?php custom_comments(); ?>>

Ouvrez wp-style.css ou style.css si vous utilisez un thème personnalisé, et créez 2 classes (mettez le contenu entre { et } ):

-

.mycomments { } < = commentaires à mettre en relief</p>

.otherscomments { } < = commentaires normaux

</ul>

</ol>

Crédits

Copyright © 2005 Guillaume Florimond - Valhalla GFBlog.com

Ce plugin peut être librement redistribué dès lors qu’il est fait mention de l’auteur. Il ne peut en aucun cas être vendu.

< Español >

A proposito

CustomComments est un plugin para el software de blog WordPress. Su papel es de dar la posibilidad al webmaster de crear 2 clases CSS diferentes: la primera para sus propios comentarios, y la segunda para los comentarios sometidos por los demas.

Instalacion <ol> <li />(Opcional) Cambia el «1» de $my_id por tu numero de usuari. Si fuiste el primer usuario del blog (sera asi si eres el propietario del blog), tu id sera «1».

Pon customcomments.php en el repertorio de los plugins WordPress. Tienes que utilisar el archivo correspondiente a tu charset (si no sabes, puedes utilizar UTF-8 o ir en la interfaz de administracion de WP, y ver cual es el charset utilisado en Opciones > Leer).

Activa en plugin desde la interfaz de administracion de WordPress

Llama la funccion custom_comments() en wp-comment.php o en comment.php si tienes un tema personalizado:

-

ENCUENTRA: <li id="comment-<?php comment_ID() ?>">

REMPLAZA POR: <li id="comment-<?php comment_ID() ?>" <?php custom_comments(); ?>>

En wp-style.css o style.css si tienes un tema personalizado, crea 2 clases (pon el contenido entre { y } ):

-

.mycomments { } < = comentarios que hay que poner de realce</p>

.otherscomments { } < = comentarios de los demas

</ul>

</ol>

Creditos

Copyright © 2005 Guillaume Florimond - Valhalla GFBlog.com

Este plugin puede ser redistribuido libremente, siempre que no se quita el nombre del autor del archivo. No puede ser en ningun caso objeto de compraventa.

La souris mythique d'Apple

⏤Apple a sorti, il y a quelques temps, la «Mighty Mouse». Ce nom en dit long sur la mentalité Apple (que, pour une fois, je ne peux saluer). Apple a inventé le concept de souris dans les années 80, et d’autres l’ont depuis révolutionné (en première ligne Logitech et Microsoft). Apple a gardé jusqu’à cette année sa souris préhistorique à 1 seul bouton, pour finalement abandonner cette légendaire antiquité pour une souris à deux boutons. Et Apple croit que cela va tout changer. Désolé les amis, c’est trop tard, ça fait longtemps que d’autres vous ont doublé sur ce terrain là. Et la Mighty Mouse n’est pas vraiment une réussite…

<p>

Voilà donc la bête. On voit tout de suite qu’elle a gardé la forme caractéristique des souris Apple de ces dernières années. C’est à dire une forme non-ergonomique au possible. La Mighty Mouse tient assez mal dans la main. De ce point de vue, elle présente tout de même la possibilité être utilisée aussi bien par les gauchers que par les droitiers. Et puis elle est très légère et facile à déplacer. Après, c’est une question de goût: je n’ai personnellement jamais aimé les grosses souris, qui certes tiennent bien en main, mais qui sont lourdes et finalement pas très pratiques à déplacer.

<p>

Voilà donc la bête. On voit tout de suite qu’elle a gardé la forme caractéristique des souris Apple de ces dernières années. C’est à dire une forme non-ergonomique au possible. La Mighty Mouse tient assez mal dans la main. De ce point de vue, elle présente tout de même la possibilité être utilisée aussi bien par les gauchers que par les droitiers. Et puis elle est très légère et facile à déplacer. Après, c’est une question de goût: je n’ai personnellement jamais aimé les grosses souris, qui certes tiennent bien en main, mais qui sont lourdes et finalement pas très pratiques à déplacer.

On voit également qu’elle a un câble. Mais ce que le dessin ne dit pas, c’est que ce câble est très court. L’avantage certain est qu’il n’encombre pas. Mais d’un autre côté, il vous faudra une rallonge si vous n’avez pas un clavier Apple avec prise USB intégrée (ce qui exclut donc tous les PC). Et si vous avez un Powerbook G4 des débuts, vous devrez brancher la Mighty Mouse sur le port USB de droite (c’est-à-dire le port USB 2), car le fil n’est pas assez long pour atteindre le port de gauche (c’est-à-dire le port USB 1). Elle monopolise donc le seul port USB 2 de votre ordinateur, et laisse libre le port USB 1… incohérent !

Ensuite, les boutons. On les voit sur l’image: il y en a deux. Le premier est la coque elle-même, et le second se trouve sur les côtés, de part et d’autre de la souris. Ce sont les deux boutons matériels. Il y a ensuite des boutons virtuels: si vous pressez la coque du côté gauche, ça fera l’effet d’un clic sur le bouton gauche ; si vous pressez la coque du côté droit, ça fera l’effet d’un clic sur le bouton droit ; si vous pressez la coque au milieu, ça fera l’effet d’un clic sur la molette.

Le système fonctionne mal. En effet, le clic droit ne fonctionne que s’il n’y a aucun doigt posé sur le côté gauche de la souris. Je dis bien «posé». A partir du moment où votre index est en contact avec le côté gauche de la souris, même s’il ne fait que l’effleurer, le clic droit devient impossible. Pour cliquer-droit, il faut donc impérativement relever l’index. Croyez-moi, il faut le temps de s’y faire… Ce n’est pas très habile de la part d’Apple, mais c’est clairement voulu: Apple considère toujours que le clic gauche est prééminent, et que le clic droit n’est qu’accessoire. C’est vrai dans la plupart des cas, mais pas dans tous. Par exemple, quelqu’un dont la principale activité informatique consisterait à taper des texte sous Word, ou un autre traitement de texte, utiliserait plus souvent le clic droit (menu contextuel pour la correction des fautes de frappe) que le bouton gauche (positionnement du curseur dans le texte), car tout ce à quoi sert ce dernier peut également se faire avec des raccourcis clavier.

Le bouton du milieu est inutilisable, et ce pour une raison très simple: il faut bouger la main pour y accéder, car la sensibilité des boutons gauche et droit impose un positionnement de la main très précis. Bouger la main, c’est trop long. Et puis, on n’a pas ce réflexe. Avec toutes les autres souris, on doit bouger l’index pour accéder au bouton du milieu, pas la main. Le bouton latéral (il y en a matériellement deux, mais un seul du point de vue du logiciel) est également très difficile d’accès, pour la même raison que celle invoquée pour le bouton du milieu. En plus, il faut appuyer comme un damné pour que le clic soit pris en compte.

<p>

La molette est assez agréable, du moins au début. Elle permet le défilement dans tous les sens. C’est-à-dire aussi bien vertical qu’horizontal, et donc également en diagonale. C’est génial, mais totalement inutile. Quand le défilement horizontal est-il vraiment nécessaire ? Jamais… ou presque. Sur internet ? S’il doit être utilisé, c’est que le webmaster s’est planté et que la résolution du site ne convient pas. En retouche d’image ? Non, définitivement si l’on «zoom» sur une image pour en corriger les détails, on placera la zone à corriger au centre de l’écran, cela coule de source. Pour les gros tableaux Excel avec une multitude de colonnes ? Oui, peut être. En tout cas, si vous utilisez Firefox, le défilement horizontal fera l’effet de pulsions sur les boutons «Précédent» et «Suivant», ce qui est particulièrement pénible. En effet, vous rédigez un long texte dans un formulaire, vous attrapez votre souris pour cliquer sur le bouton «Envoyer» et touchez la molette -ultrasensible, du reste- par mégarde, et en un instant vous perdez tout votre travail. La première fois, j’ai pas trop apprécié…

<p>

La molette est assez agréable, du moins au début. Elle permet le défilement dans tous les sens. C’est-à-dire aussi bien vertical qu’horizontal, et donc également en diagonale. C’est génial, mais totalement inutile. Quand le défilement horizontal est-il vraiment nécessaire ? Jamais… ou presque. Sur internet ? S’il doit être utilisé, c’est que le webmaster s’est planté et que la résolution du site ne convient pas. En retouche d’image ? Non, définitivement si l’on «zoom» sur une image pour en corriger les détails, on placera la zone à corriger au centre de l’écran, cela coule de source. Pour les gros tableaux Excel avec une multitude de colonnes ? Oui, peut être. En tout cas, si vous utilisez Firefox, le défilement horizontal fera l’effet de pulsions sur les boutons «Précédent» et «Suivant», ce qui est particulièrement pénible. En effet, vous rédigez un long texte dans un formulaire, vous attrapez votre souris pour cliquer sur le bouton «Envoyer» et touchez la molette -ultrasensible, du reste- par mégarde, et en un instant vous perdez tout votre travail. La première fois, j’ai pas trop apprécié…

Dernière chose concernant la molette: elle a tendance a ne plus très bien fonctionner quand elle est sale. Le défilement vers le haut fonctionne très mal sur ma Mighty Mouse depuis quelques jours, car le firmware de la souris ne le reconnaît que par à-coups (voir plus bas pour des explications sur ce point).

Quant au capteur de la souris, il n’est pas très précis. Il n’est certes pas mauvais, mais il ne vaut pas le capteur Laser des nouvelles souris haut de gamme Logitech. Pour 55 euro, on aurait aimé avoir du haut de gamme, surtout de la part d’Apple ! Cependant, ce capteur a un point fort, il fonctionne très bien sur les surfaces réfléchissantes noires: là où le capteur infrarouge de ma vieille Logitech devient fou, celui de la Mighty Mouse ne bronche pas. Il fonctionne aussi parfaitement sur les surfaces qui ne sont pas totalement lisses, comme les Bulgomme ou les nappes avec molletonnées.

<p>

Cette souris est étrange d’un autre point de vue: son firmware. Le firmware est ce qui fait le lien entre le matériel (hardware) et le logiciel (software). Par exemple, la Mighty Mouse contient un haut parleur interne qui produit le bruit caractéristique d’un clic lorsque l’on utilise le bouton latéral, et le bruit caractéristique d’un défilement de molette lorsque l’on utilise la molette. Essayez: débranchez la souris, cliquez et défilez, et vous n’obtiendrez aucun bruit ; rebranchez-la et réessayez.

<p>

Cette souris est étrange d’un autre point de vue: son firmware. Le firmware est ce qui fait le lien entre le matériel (hardware) et le logiciel (software). Par exemple, la Mighty Mouse contient un haut parleur interne qui produit le bruit caractéristique d’un clic lorsque l’on utilise le bouton latéral, et le bruit caractéristique d’un défilement de molette lorsque l’on utilise la molette. Essayez: débranchez la souris, cliquez et défilez, et vous n’obtiendrez aucun bruit ; rebranchez-la et réessayez.

Tout cela est géré par le firmware. Ce firmware gère également le comportement et la sensibilité des boutons. On dit -et moi y compris, ci-dessus- que les boutons latéraux sont très durs à actionner, car il faut appuyer très fort. En fait, ces boutons sont très sensibles, mais le firmware ne considère qu’il y a un clic qu’à partir d’une certaine pression. C’est très étrange, et j’étais loin de me douter qu’un tel montage existait jusqu’à ce que ma souris se mette à «déconner». En effet, un jour, elle s’est déréglée (ça, c’est encore plus étrange…) et les boutons latéraux sont devenus ultra-sensibles. Il suffisait des les effleurer pour qu’ils s’actionnent. Moi qui leur avait assigné l’affichage par Exposé de toutes les fenêtre, et qui étais habitué à leur manque de réactivité, j’ai passé un mauvais quart d’heure avec des fenêtres à l’écran qui devenaient folles. J’ai débranché et rebranché la souris, et tout est rentré dans l’ordre. Cet exemple montre bien que la «dureté» du bouton latéral n’est pas un fait de la souris elle-même, mais de son paramétrage interne.

J’aimerais maintenant parler un peu de la gestion logicielle, par Mac OS X, du pointeur. J’ai toujours pensé que les souris sur Mac étaient «lentes» et peu réactives. Et c’est vrai: c’est un problème d’accélération du pointeur. Malheureusement, les drivers fournis par Apple ne permettent pas de modifier cela. Faites un test: branchez la Mighty Mouse, ou toute autre souris Apple, réglez la vitesse du pointeur dans les Préférences Système de manière à ce qu’il soit assez rapide pour être raisonnablement utilisé (vous le règlerez à coup sûr sur une des vitesses les plus rapides) ; puis, branchez une souris Logitech ou Microsoft sans changer ce réglage. La nouvelle souris Logitech ou Microsoft sera totalement inutilisable: le curseur sera bien trop rapide et imprécis, et vous devrez retourner dans les Préférences système pour abaisser la vitesse. Pour pallier à ce problème inhérent aux souris Apple et aux limitations de Mac OS X, il vous faudra recourir à un utilitaire tierce-partie, comme MouseZoom. MouseZoom est léger et gratuit. Il s’agit d’un utilitaire qui se greffe aux Préférences système sous la forme d’un panneaux de préférences (PrefPane), et qui permet de régler l’accélération du pointeur de 1 à 10, là où la vitesse maximale de Mac OS X est 3. Il existe d’autres utilitaires du genre, comme SteerMouse, mais ils sont payants.

En outre, le logiciel livré avec la Mighty Mouse (qui permet de paramétrer le défilement de la molette et les actions associées au bouton latéral) n’est compatible qu’avec Tiger. Les utilisateurs de Panther pourront utiliser la Mighty Mouse, car elle est automatiquement reconnue par le système, mais n’auront pas accès à ces paramétrages avancés. Je vous conseille également de mettre le CD livré avec la Mighty Mouse de côté… en effet, je ne l’avais pas emporté avec moi en vacances, et j’ai dû réinstaller Mac Os X suite à un remplacement du disque dur de mon Powerbook. Il me fut alors impossible de télécharger sur internet le contenu de ce CD. Je n’ai trouvé aucun driver pour la Mighty Mouse sur le site d’Apple. C’est assez déplorable…

J’en arrive à conclure que la Mighty Mouse est malgré tout une bonne souris, bien ancrée dans l’esprit Apple (avec tout ce que cela implique de bon et de mauvais), mais qu’elle ne vaut pas son pris de 55 euro. Pour ce prix là, vous pouvez avoir une Logitech haut de gamme bien plus évolué et de bien meilleure qualité. Les principaux défauts de la Mighty Mouse peuvent se résumer en une idée: l’utilisateur doit s’adapter à la Mighty Mouse, alors que cela devrait être l’inverse.

à Montpellier, le 29 octobre 2005.

• 1796 mots • #Mac #Informatique #hardware #AppleInstaller et configurer un environnement de développement PHP/MySQL sur Mac OS X

⏤Cet article est destiné à tout néophyte qui désire débuter dans la programmation Web avec le langage PHP et le serveur de base de données MySQL. Il vise à expliquer, pas à pas, la démarche pour installer et configurer "proprement" tous les outils nécessaires sur un ordinateur sous Mac OS X (Panther / Tiger).

• 3329 mots • #Mac #Internet #programmation #Web #serveur #Apple #bases de donnéesConstruire un réseau Wifi sécurisé

⏤Depuis que je suis rentré de vacances, j’ai constaté un changement chez mes voisins: un certain nombre d’entre eux ont installé un réseau Wifi. Pour la plupart, il n’y a aucune sécurité. Si ma connexion tombait en panne, j’aurais le choix parmi une demi-douzaine de réseaux ouverts ! C’est bien d’habiter en appartement… Les gens qui n’y connaissent rien en informatique peuvent acheter une LiveBox, dans ce cas il y aura un système minimal de sécurité préinstallé (WEP). Ou bien ils peuvent suivre les conseils avisés d’un ami informaticien et acheter un routeur d’un fabricant tiers pour mettre en place leur réseau domestique. Dans ce cas, il n’y aura aucune sécurité par défaut, le réseau sera ouvert et représentera un trou de sécurité béant.

Les gens croient au plug ‘n’ play, mais cela n’existe pas en matière de réseau. Avoir un réseau ouvert dans un immeuble en plein Paris, c’est s’exposer à des détournements de sa connexion. Si quelqu’un utilise votre ligne, la première conséquence est que votre bande passante sera réduite. S’il se met à télécharger sur les réseaux P2P, non seulement votre vitesse de navigation sera considérablement ralentie (vous aurez plus l’impression d’être connecté en 56K qu’en ADSL), mais vous pourrez avoir de sérieux ennuis selon le contenu téléchargé. Vous êtes responsable des données qui transitent par votre connexion… et allez prouver que ce n’était pas vous qui étiez connecté !

Il vous faut donc impérativement sécuriser votre réseau Wifi. Ce n’est pas compliqué dans l’absolu, mais c’est totalement inaccessible aux novices. Cet article a pour but d’expliquer un certain nombre de techniques pour renforcer la sécurité de votre réseau. Si vous suivez toutes ces instructions votre réseau sera très bien protégé pour un réseau domestique, la plupart des gens qui ont sécurisé leur réseau n’ayant pas mis en oeuvre le tiers de ces techniques.

Théorie et définitions

Je tiens à expliquer dans un premier temps quelles sont les principales techniques à mettre en oeuvre pour sécuriser un réseau Wifi, pour ensuite passer à une démonstration pratique. Les techniques sont exposées de la plus essentielle à la moins importante ; mais gardez quand même à l’esprit que chaque nouvelle technique mise en oeuvre renforce un peu plus la sécurité globale du réseau.

Protéger l'accès par un mot de passe et crypter les données en transit

La première technique à mettre en oeuvre est l’activation du cryptage automatique des données qui transitent par Wifi. Vous avez pour cela 2 protocoles de cryptage: WEP et WPA. Le WEP est relativement célèbre puisqu’il est actif sur la plupart des «Box» (LiveBox, FreeBox, etc…) vendues. Il est néanmoins totalement obsolète. Il n’arrêtera que quelqu’un qui n’y connait rien ; il ne m’arrête pas (en 10 minutes, c’est expédié). Pour vous en persuader, tapez «wep hacking» sur Google, et vous trouverez de nombreuses pages vous expliquant comment casser une protection WEP. Il faut donc utiliser le protocole WPA qui est beaucoup plus difficile (mais pas totalement impossible…) à hacker («hacker» signifie ici «faire tomber les sécurités»). De plus, le WEP nuit à la fiabilité du réseau et à sa portée, alors que ce n’est pas le cas pour le WPA.

Le cryptage WPA, comme le WEP, fonctionne sur un principe simple: un mot de passe automatiquement utilisé par le routeur pour crypter les données, et le même mot de passe utilisé par l’ordinateur pour les décrypter. Comme tout mot de passe, il ne doit pas pouvoir être trouvé d’après vos données personnelles. Ne mettez pas votre nom ou date de naissance… Le mot de passe doit également être assez long et alphanumérique (des chiffres et des lettres). Par exemple: kjsd8976dhs7ww4hpzx8bqj09dmH6d3b est un excellent mot de passe ;-)

Changer le nom du réseau

C’est ce qui m’a donné l’idée d’écrire cet article. Je me connecte souvent, en province, à un réseau appelé NETGEAR (nom par défaut donné par les routeurs de cette marque à tout nouveau réseau). Les Mac sous OS X gardent en mémoire les réseaux fréquemment utilisés et s’y connectent automatiquement. Mon réseau à Paris a été indisponible pendant les quelques secondes qu’a nécessité le redémarrage de mon routeur. J’ai eu le malheur d’allumer mon ordinateur pendant ce temps, et il s’est automatiquement connecté à un réseau du voisinage appelé NETGEAR. J’étais donc sur le réseau de mon voisin, sans même m’en être rendu compte.

D’où l’impératif suivant: changez le nom du réseau ! Le nom de votre chat conviendra parfaitement, si vous ne passez pas votre temps à lui courir après dans le jardin en hurlant son nom… ;)

Désactivez la diffusion SSID

Les routeurs sont paramétrés par défaut pour diffuser le nom de votre réseau, cela s’appelle la diffusion du SSID. Tout ordinateur Mac ou PC pourra alors sélectionner votre réseau dans la liste des réseaux disponibles et s’y connecter en entrant le mot de passe associé. Désactivez la diffusion du SSID. Le nom du réseau ne sera plus diffusé, et il faudra entrer manuellement son nom pour pouvoir s’y connecter. Pour entrer manuellement le nom, il faut déjà savoir que le réseau existe et, en plus, connaître son nom… c’est bête, mais imparable !

Il existe des logiciels qui permettent de repérer les réseaux qui ne diffusent pas leur SSID. Masquer son SSID est donc nécessaire, mais non suffisant : cela permet de réduire les risques, mais pas de se protéger contre une attaque ciblée.

Filtrez les adresses MAC

Chaque appareil doté de capacités Wifi possède une adresse MAC unique et immuable. L’adresse MAC, du type 00:0F:76:EB:83:D9, est l’empreinte digitale de votre matériel. Vous pouvez paramétrer votre routeur pour n’accepter que les connexions venant de certaines adresses MAC, et rejeter toutes les autres. Les LiveBox de Wanadoo sont configurées automatiquement pour mettre en oeuvre le filtrage des adresses MAC: quand vous mettez une LiveBox en mode «association», elle enregistre une nouvelle adresse MAC autorisée.

Le filtrage des adresses MAC constitue une protection supplémentaire nécessaire mais non suffisante. Il est en effet possible de récupérer l’adresse MAC d’un périphérique autorisé par le routeur, puis de se connecter en usurpant cette adresse (en utilisant un logiciel de virtualisation, par exemple).

Changer le mot de passe du logiciel d'administration

Vous accedez au logiciel d’administration de votre routeur depuis votre navigateur, en entrant un login (nom d’utilisateur) et un password (mot de passe). Par défaut, il s’agit souvent des couples {admin,admin} (pour les LiveBox par exemple) ou {admin,password} (pour les routeurs Netgear par exemple).

Imaginez la situation suivante: je tombe sur votre réseau Netgear qui s’appelle tout bêtement «NETGEAR» et qui n’a aucune protection. Je me connecte, j’accède à l’interface d’administration avec {admin,password}, je fais mes petites modifications et je change ce couple nom d’utilisateur / mot de passe. Vous perdez le contrôle de votre connexion: je peux désormais l’utiliser, mais pas vous. Changez donc impérativement le nom d’utilisateur et le mot de passe.

Réduction de la portée du réseau

Certaines bornes Wifi peuvent être paramétrées pour réduire leur champ d’action. C’est la protection la plus drastique, elle est même totale et définitive: s’il n’y a pas de couverture, il est impossible de se connecter au réseau. L’inconvénient est que vous ne pouvez pas savoir exactement quel est le rayon de couverture du réseau.

Serveur RADIUS

L’installation d’un réseau RADIUS est une technique de protection avancée (notamment utilisée sur le matériel CISCO). Cette technique étant destinée avant tout aux entreprises je n’en parlerai pas plus ici, mais vous savez au moins que ça existe.

En pratique

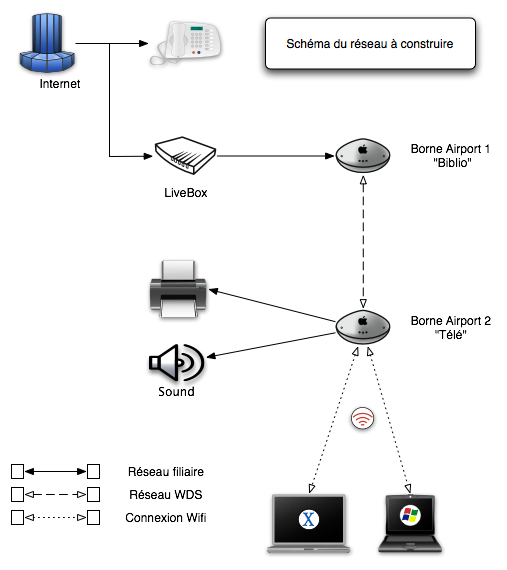

Pour ce cas d’école, je vais reproduire un schéma simple: une LiveBox connectée à la prise téléphonique et faisant office de modem ADSL. Une borde Airport connectée à la LiveBox et qui s’occupe du routage des données. Enfin, une autre borne Airport branchée à la chaîne hifi et à l’imprimante, et communiquant sans fil avec la première borne. Installer un tel réseau prendra approximativement 10 minutes.

Voici le schéma de ce réseau:

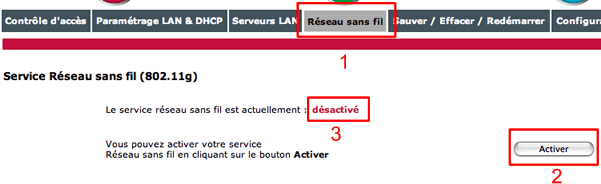

La première chose à faire est de désactiver le réseau Wifi sur la LiveBox (car elle fait tout mal… c’est un vrai désastre ce truc). Pour cela, tapez l’adresse http://192.168.1.1/ dans votre navigateur, puis identifiez vous. Vous accèderez à la page d’accueil du logiciel d’administration de la LiveBox. Cliquez sur Réseau sans fil dans le menu principal (1). Cliquez ensuite sur le bouton Désactiver qui se transformera en Activer immédiatement après cela (2). L’état de la diffusion Wifi de la LiveBox devrait maintenant être passé à désactivé (3).

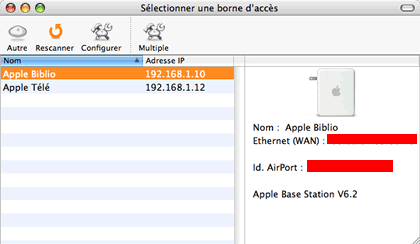

Branchez la première borne Airport à la LiveBox par Ethernet (cable droit), en utilisant la prise rouge. Installez également la seconde borne Airport, qui ne sera pour l’instant connectée à aucun appareil. Lancez l’Utilitaire Admin Airport situé dans Application/Utilitaires sur Mac ou dans le menu démarrer de Windows, après installation des drivers fournis sur le CD allant avec la borne Airport. Vous devriez voir les deux bornes dans la liste, avec leurs noms d’origine: Base Station XXXX. Dans l’image ci-dessous, les noms originaux ont été changés.

Rendez vous ensuite sur l’onglet Accès et entrez les adresses MAC de vos différents ordinateurs comme montré dans l’image ci-dessous.

Pour finir, rendez vous sur l’onglet WDS, activez la borne en tant que borne principale, permettez l’accès aux clients sans fil et cliquez sur le bouton « + « pour ajouter automatiquement votre seconde borne Airport (dont le nom est donné dans la liste des bornes disponibles, voir ci-dessus). Validez en cliquant sur «Mettre à jour» pour que vos deux bornes Airport se configurent et redémarrent.

Votre réseau est prêt ! Il ne vous reste plus qu’à vous connecter.

• 1879 mots • #Mac #Internet #Informatique #sécurité #Linux #serveur #Windows #réseaux